D. La configuration système

D. LA MAINTENANCE ET LA SÉCURITÉ

Windows dix est protégé contre les attaques et les défaillances des applications qu'il fait fonctionner. Les données de l'utilisateur (accès, Internet, documents, mots de passe) sont elles aussi protégées ; Cependant, il est préférable de savoir utiliser les outils que le système met à votre disposition ainsi que de veiller à leur mise à jour pour qu'ils soient à la hauteur des problèmes ou agressions.

1. LES OUTILS DE MAINTENANCE

Par maintenance, on entend conserver l'ordinateur en bon état de fonctionnement ; Les outils associés sont accessibles par le biais du panneau de configuration ou du menu outils systèmes dans les programmes "accessoires". Ils concernent :

|

|

a) MAINTENANCE AUTOMATIQUE

La maintenance est automatisée et dispense l'utilisateur de la plupart des interventions.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

uniquement les utilitaires requis s'affichent

<clic g> sur

tous les utilitaires disponibles s'affichent

<clic g> sur

<clic g> sur  pour afficher l'historique

pour afficher l'historique

b) GÉRER L'ALIMENTATION

La consommation électrique de l'ordinateur est un point de plus en plus important, non seulement pour les ordinateurs portables mais aussi pour les ordinateurs de bureau qui restent souvent allumés toute la journée (sinon la nuit). Windows 10 est conçu pour rester en permanence fonctionnel et pour se mettre en veille si non utilisé.

MENU DÉMARRER

MENU DÉMARRER

<clic d> sur le menu

<clic g> sur

donne accès au paramétrage spécifique de chaque composant (sortie mode veille, états d'activité mini et maxi du processeur...)

donne accès au paramétrage spécifique de chaque composant (sortie mode veille, états d'activité mini et maxi du processeur...)

Dans le volet de tâches des options d'alimentation, vous avez la possibilité de créer votre propre mode de gestion de l'alimentation plutôt que de modifier les modes existants

Dans le volet de tâches des options d'alimentation, vous avez la possibilité de créer votre propre mode de gestion de l'alimentation plutôt que de modifier les modes existants  ainsi que de gérer l'action des boutons d'alimentation et de mise en veille de l'ordinateur

ainsi que de gérer l'action des boutons d'alimentation et de mise en veille de l'ordinateur

En fonction de la nature de l'ordinateur (bureau ou portable),

En fonction de la nature de l'ordinateur (bureau ou portable),

Adapter les paramètres d'alimentation (de base ou avancés)

Bureau : usage normal / Ordinateur portable : économie d'énergie

c) GÉRER LE DISQUE DUR

Le disque dur, même s'il est peu à peu remplacé par les ssd ou le stockage en ligne, reste un composant essentiel de l'ordinateur. Une bonne gestion des disques durs est alors indispensable pour conserver une machine performante. Cette gestion consiste en 3 points :

- Nettoyer le disque des fichiers temporaires, de cache, d'installation d'applications

- Vérifier le disque pour accéder aux fichiers rapidement sans perdre de données

- Défragmenter le disque pour rassembler en un seul morceau les différents fragments d'un fichier dispersés sur les différents plateaux et pistes du disque dur

- Créer un pool de disques pour augmenter la sécurité

Ces fonctions sont automatisées mais il peut être nécessaire de modifier le paramétrage ou de les lancer manuellement

Ces fonctions sont automatisées mais il peut être nécessaire de modifier le paramétrage ou de les lancer manuellement

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

l'utilisation de l'espace s'affiche

<clic g> sur

(1) NETTOYAGE

En supprimant tous les fichiers inutiles, non seulement on gagne de la place sur le disque mais on améliore les performances de l'ordinateur qui met moins longtemps pour trouver puis ouvrir un fichier.

BUREAU

BUREAU

<double clic> sur

sélectionner le disque à nettoyer

<clic d>

onglet

<clic> sur

cocher les types de fichier à supprimer pour valider

pour valider

<clic g> sur  pour confirmer

pour confirmer

EXPLORATEUR

EXPLORATEUR

<clic g> sur

sélectionner le disque à nettoyer

<clic d>

onglet

<clic> sur

cocher les types de fichier à supprimer pour valider

pour valider

<clic g> sur  pour confirmer

pour confirmer

permet d'effacer des fichiers temporaires d'installation et de mise à jour Windows et autres qui prennent souvent beaucoup de place

permet d'effacer des fichiers temporaires d'installation et de mise à jour Windows et autres qui prennent souvent beaucoup de place

Vous pouvez utiliser ccleaner à la place ou en complément des outils Windows

Vous pouvez utiliser ccleaner à la place ou en complément des outils Windows

Vous pouvez aussi utiliser

Vous pouvez aussi utiliser  des outils d’administration Windows

des outils d’administration Windows

Lancer le nettoyage de votre disque dur

Lancer le nettoyage de votre disque dur

(2) VÉRIFICATION

Windows vérifie la cohérence des tables de fichiers et répare les erreurs.

BUREAU

BUREAU

<double clic> sur

sélectionner le disque à nettoyer

<clic d>

onglet

<clic> sur

<clic g> sur

EXPLORATEUR

EXPLORATEUR

<clic g> sur

sélectionner le disque à nettoyer

<clic d>

onglet

<clic> sur

<clic g> sur

Vérifier le disque dur de votre ordinateur

Vérifier le disque dur de votre ordinateur

(3) DÉFRAGMENTATION

La défragmentation est automatique mais si le micro est lent ou pose des problèmes de fonctionnement, la lancer manuellement.

<clic g> sur

<clic g> sur

l'utilisation de l'espace s'affiche

<clic g> sur

EXPLORATEUR

EXPLORATEUR

<clic g> sur

sélectionner le disque

<clic d>

onglet

<clic> sur

<clic g> sur

La défragmentation est normalement planifiée de manière à ce qu'elle s'exécute automatiquement. Si ce n'est pas le cas, <clic g> sur

La défragmentation est normalement planifiée de manière à ce qu'elle s'exécute automatiquement. Si ce n'est pas le cas, <clic g> sur

Défragmenter le disque dur de votre ordinateur

Défragmenter le disque dur de votre ordinateur

(4) AFFICHER L'OCCUPATION

Windows permet d'afficher l'occupation de l'espace disque.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

l'utilisation de l'espace s'affiche

permet de gérer aussi le disque par défaut d'enregistrement par type de fichier

permet de gérer aussi le disque par défaut d'enregistrement par type de fichier

(5) CRÉER UN POOL

Si plusieurs disques durs sont disponibles, Windows peut les considérer comme un pool (technologie raid) afin d'écrire dur plusieurs disques à la fois et de limiter les risques en cas de panne.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

sélectionner les disques

<clic g> sur

C'est une option qu'il faut choisir à l'origine car le contenu des lecteurs utilisés par le pool est effacé

C'est une option qu'il faut choisir à l'origine car le contenu des lecteurs utilisés par le pool est effacé

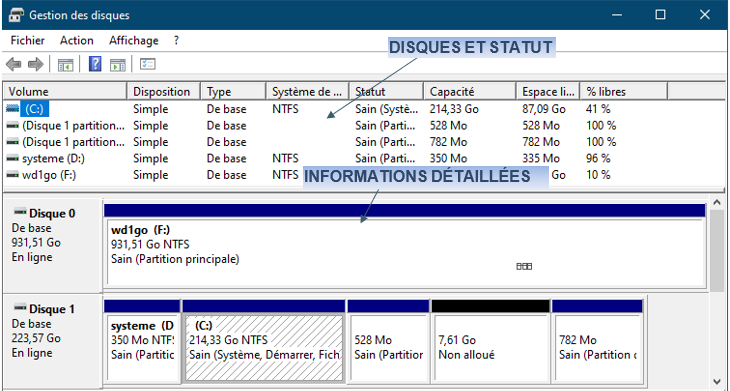

(6) GESTION DES DISQUES

Windows dix propose un outil d'administration permettant une gestion très complète.

MENU DÉMARRER

MENU DÉMARRER

<clic d>

<clic g> sur

MENU DÉMARRER

MENU DÉMARRER

<clic d>

Avant de pouvoir être utilisé, un disque dur doit être partitionné puis formaté :

Avant de pouvoir être utilisé, un disque dur doit être partitionné puis formaté :

Partitionné : on définit une partie ou la totalité du volume (la partition active est celle à partir de laquelle le système démarre) – on peut utiliser un système d'exploitation différent par partition

Formaté : on crée dans cette partition un système de fichiers (une table qui dit : tel morceau de fichier est à tel endroit du disque dur) pour le système d'exploitation donné (le système de fichier ntfs)

Toutes les opérations effectuées ici sont liées à l'installation du système ou à une maintenance avancée ; certaines détruisent les données du disque et doivent être utilisées avec circonspection

Toutes les opérations effectuées ici sont liées à l'installation du système ou à une maintenance avancée ; certaines détruisent les données du disque et doivent être utilisées avec circonspection

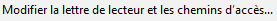

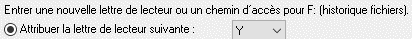

(a) MODIFIER LA LETTRE DE LECTEUR

Il peut arriver que la lettre affectée à un disque ne soit pas adaptée ; Windows dix permet de la modifier ; c'est une des rares opérations qui soit ici à peu près sans risque.

GESTION DES DISQUES

GESTION DES DISQUES

sélectionner le disque dans le volet principal

<clic d>

<clic> sur

affecter une lettre pour valider

pour valider

Si des fichiers liés au système ou à des programmes ont été enregistrés sur ce disque, il risque d'y avoir des problèmes de fonctionnement

Si des fichiers liés au système ou à des programmes ont été enregistrés sur ce disque, il risque d'y avoir des problèmes de fonctionnement

(b) FORMATER UN DISQUE

Il faut formater un nouveau disque dur avant de pouvoir l'utiliser. En effet, bien qu'affiché dans les outils d'administration, Il n'apparait dans la fenêtre "ordinateur" qu'une fois formaté.

Le formatage du disque supprime toutes les données existantes sur le disque

Le formatage du disque supprime toutes les données existantes sur le disque

GESTION DES DISQUES

GESTION DES DISQUES

sélectionner le disque dans le volet principal

<clic d>

pour valider

pour valider

Windows dix permet aussi de gérer des volumes dynamiques, des disques raid, d'étendre ou réduire des volumes existants

Windows dix permet aussi de gérer des volumes dynamiques, des disques raid, d'étendre ou réduire des volumes existants

d) GÉRER LES TACHES

Le planificateur de tâches est un outil puissant et complet qui permet d'initier des actions en fonction de conditions de paramétrage d'un déclencheur.

(1) AFFICHER LE PLANIFICATEUR DE TÂCHES

Certains programmes permettent de planifier une tâche, auquel cas la tâche s'affichera dans le gestionnaire de tâches ; vous pouvez aussi créer directement la tâche à partir du gestionnaire (lancer un programme, envoyer un mail, afficher un message…) en fonction de critères que vous déterminez et à la date et avec la fréquence que vous paramétrez.

MENU DÉMARRER

MENU DÉMARRER

<clic d>

<clic g> sur

MENU DÉMARRER

MENU DÉMARRER

<clic g> sur

(2) AFFICHER LES TÂCHES ACTIVES

Les tâches actives sont celles programmées par le système ou par l'utilisateur, qu'elles soient en cours ou prévues.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

<clic> sur  du volet principal

du volet principal

le volet se déroule et les tâches actives s'affichent

(3) AFFICHER LES TÂCHES PAR NATURE

Il est aussi possible d'afficher les tâches en fonction de leur nature en sélectionnant le dossier concerné de la bibliothèque dans le volet de gauche.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

<clic> sur  de

de du volet gauche

du volet gauche

pour développer la bibliothèque de tâches

sélectionner un dossier de tâches

les tâches appartenant au dossier s'affichent dans le volet central

(4) CRÉER UNE TACHE

Windows dix affiche dans le volet de gauche une bibliothèque dans laquelle doivent être rangées les nouvelles tâches.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

sélectionner un dossier de tâches

<clic> sur  (assistant) du volet actions (à droite)

(assistant) du volet actions (à droite)

nommer la tâche

onglet  , <clic g> sur

, <clic g> sur

indiquer la périodicité

onglet

<clic g> sur

indiquer le programme à utiliser

onglet

indiquer éventuellement des conditions pour valider

pour valider

la tâche s'affiche dans le volet principal lorsque le dossier qui la contient est sélectionné

Une des difficultés est de savoir où se trouve et comment s'appelle l'exécutable du programme que l'on veut lancer (exécutable qui peut être dans le dossier "system32" ou créé de toutes pièces avec powershell

Une des difficultés est de savoir où se trouve et comment s'appelle l'exécutable du programme que l'on veut lancer (exécutable qui peut être dans le dossier "system32" ou créé de toutes pièces avec powershell

Créer dans dossier "test" de la bibliothèque une tâche

Créer dans dossier "test" de la bibliothèque une tâche  ayant les caractéristiques ci-après : Lance le moniteur de performances (system32/perfmon.exe) dans 5 minutes une fois

ayant les caractéristiques ci-après : Lance le moniteur de performances (system32/perfmon.exe) dans 5 minutes une fois

(5) MODIFIER UNE TACHE

Les caractéristiques d'une tâche peuvent être modifiées.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

dans le volet de gauche, sélectionner le dossier de la bibliothèque

dans le volet central haut, sélectionner la tâche

elle s'affiche dans le détail dans le volet bas

<double clic> sur la tâche

Les propriétés de la tâche sélectionnée s'affichent dans la partie inférieure du volet principal

Les propriétés de la tâche sélectionnée s'affichent dans la partie inférieure du volet principal

Modifier l'heure d'exécution de la tache créée

Modifier l'heure d'exécution de la tache créée

(6) SUSPENDRE UNE TACHE

Il peut être nécessaire de désactiver momentanément une tâche.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

sélectionner la tâche

en bas et à droite du volet "actions", dans le groupe "éléments sélectionnés"

<clic> sur

Une tache suspendue doit être réactivée par

Une tache suspendue doit être réactivée par

Suspendre la tache créée puis la réactiver

Suspendre la tache créée puis la réactiver

(7) EXÉCUTER UNE TACHE

Une tâche peut être exécutée immédiatement sans attendre son déclenchement.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

sélectionner la tâche

en bas et à droite du volet "actions", dans le groupe "éléments sélectionnés"

<clic> sur

Exécuter la tache créée

Exécuter la tache créée

(8) SUPPRIMER UNE TACHE

Il faut supprimer, avec précaution, les tâches anciennes ou inutiles.

PLANIFICATEUR DE TÂCHES

PLANIFICATEUR DE TÂCHES

sélectionner la tâche

en bas et à droite du volet "actions", dans le groupe "éléments sélectionnés"

<clic> sur

Supprimer la tache créée

Supprimer la tache créée

e) METTRE À JOUR WINDOWS

La mise à jour du système d'exploitation est automatique. Ces mises à jour vont permettre à l'ordinateur de continuer à évoluer pour pouvoir communiquer de manière optimisée avec les autres machines. Elles vont aussi permettre d'actualiser les défenses contre les attaques extérieures et d'améliorer les performances globales du système.

(1) PARAMÉTRER L'INSTALLATION

Il est désagréable de voir son ordinateur redémarrer pour une mise à jour alors que l'on est en plein travail. Cette option peut être paramétrée.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

(2) DÉSINSTALLER UNE MISE À JOUR

Il est possible de désinstaller une mise à jour problématique.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

sélectionner la mise à jour puis <clic g> sur

Il est aussi possible de désinstaller simplement la dernière mise à jour.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

(3) RECHERCHER DES MISES À JOUR

Même si tout est automatisé, il est possible de vérifier que tout est à jour.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

(4) DIFFÉRER LES MISES À JOUR

Il reste possible de bloquer les mises à niveau (hors maj sécurité).

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

définir

f) METTRE À JOUR DES PILOTES

Le pilote est le programme qui fait le lien entre le système d'exploitation et le matériel ; si le système d'exploitation évolue, il faut le plus souvent faire aussi évoluer le pilote afin que le système puisse utiliser le périphérique.

Si vous avez un système qui fonctionne de manière satisfaisante, il est inutile de prendre le risque de le déstabiliser en mettant à jour les pilotes au fur et à mesure des nouvelles versions (attendre au moins les premières réactions d'utilisateur)

Si vous avez un système qui fonctionne de manière satisfaisante, il est inutile de prendre le risque de le déstabiliser en mettant à jour les pilotes au fur et à mesure des nouvelles versions (attendre au moins les premières réactions d'utilisateur)

Si des problèmes de fonctionnement suivent l'installation du pilote, revenir simplement à l'ancienne version

Si des problèmes de fonctionnement suivent l'installation du pilote, revenir simplement à l'ancienne version

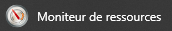

g) MONITEUR DE RESSOURCES

Il est particulièrement utile de déterminer les applications gourmandes (en cpu, en accès disque, en bande passante réseau…). le gestionnaire de tâches remplit aussi cette fonction.

MENU DÉMARRER

MENU DÉMARRER

<clic g> sur

<clic g> sur l’outil

de la sécurité de Windows

des paramètres

informe sur l’état de la machine

2. LES OUTILS DE PROTECTION

La sauvegarde du système et le disque de récupération sont des méthodes toujours applicables sous Windows 10. Ils permettent de récupérer une machine fonctionnelle après un problème.

a) LE POINT DE RESTAURATION

Il consisté à faire une copie du système utilisable pour une restauration.

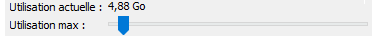

(1) LA CONFIGURATION

Elle concerne notamment l'espace disque consacré à la protection.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic> sur

sélectionner le disque concerné

<clic g> sur

activer la protection

paramétrer l'espace attribué

pour valider

pour valider

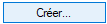

(2) LE POINT DE RESTAURATION

Il enregistre la configuration à un moment donné.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

nommer le point de restauration

<clic g> sur

<clic g> sur

(3) LA RESTAURATION

Elle rétablit la description de l'environnement logiciel et matériel (base des registres) à un état antérieur : le système est de nouveau fonctionnel mais dans l'environnement applicatif de la date du point de restauration.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur  puis <clic g> sur

puis <clic g> sur

sélectionner le point de restauration puis

<clic g> sur

La base des registres contient toutes les informations logicielles et matérielles mais pas les données de l'utilisateur - Les applications non installées lors de la sauvegarde ne seront pas fonctionnelles

La base des registres contient toutes les informations logicielles et matérielles mais pas les données de l'utilisateur - Les applications non installées lors de la sauvegarde ne seront pas fonctionnelles

b) LE DISQUE DE RÉCUPÉRATION

Il contient les fichiers et informations nécessaires à une réparation.

(1) CRÉER LE DISQUE

Il faut penser à conserver le disque créé en lieu sûr.

MENU DÉMARRER

MENU DÉMARRER

<clic g> sur

<clic g> sur

<clic g> sur  puis suivre les instructions

puis suivre les instructions

<clic g> sur

(2) UTILISER LE DISQUE

Là encore, l'utilisation du disque va dépendre de l'état de l'ordinateur. Le plus sûr étant encore de booter sur le disque.

mettre le disque dans l'ordinateur avant de l'allumer

mettre le disque dans l'ordinateur avant de l'allumer

démarrer l'ordinateur

appuyer sur la barre espace à l'affichage du message "appuyer sur une touche pour démarrer à partir d'un cd/dvd"

choisir l'option de réparation

3. LES OUTILS DE SÉCURITÉ

Windows dix est un système très sécurisé ; cela ne veut pas dire qu'il est invulnérable mais simplement que s'il est paramétré et mis à jour correctement, il est normalement à l'abri des attaques ou des risques connus, hors mauvaise manipulation de l'utilisateur.

a) SÉCURITÉ ET MAINTENANCE

Le centre sécurité et maintenance recense les informations de sécurité de l’ordinateur.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

b) PARE-FEU

Le pare feu ou firewall surveille les accès entrant et sortant de l'ordinateur. Il vous alerte lorsqu'un programme suspect tente d'accéder à la machine ou d'en sortir.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

l'état du pare-feu est indiqué pour chaque type de réseau

(1) CONCEPT

Un Firewall (mur de feu) est un système ou un groupe de systèmes qui renforce la sécurité entre le réseau interne et Internet.

Il détermine :

- À quels services internes il est possible d'accéder de l’extérieur.

- Quels éléments externes peuvent accéder aux services internes autorisés.

- À quels services externes il est possible d'accéder au moyen des éléments internes.

Son principe de fonctionnement est le même que celui d’un routeur avec des listes d’accès. Il agit surtout sur les niveaux 3 et 4 de la couche OSI, c’est-à-dire sur les adresses TCP/IP.

Pour s’assurer d’un niveau minimum de sécurité, il faut réaliser des contrôles tant physiques que logiques, le principal avantage c'est que le Firewall est un point de centralisation : Tout le monde passe par lui pour sortir du réseau Interne pour consulter l'Internet, c'est le seul élément donnant cet accès, si l'on multiplie les points de sortie, on multiplie aussi les points d'entrée.

Le choix d'un Firewall n'est pas à prendre à la légère. En effet, celui-ci, bien que ne pouvant être efficace seul, sera la pièce maîtresse de votre système de sécurité. Comment alors établir lequel sera à la hauteur de vos besoins ?

La première étape est d'identifier vos besoins. Pour vous aider, une analyse des faiblesses de votre réseau est fortement recommandée. Sinon, il se pourrait que vous oubliiez de prendre en compte des ouvertures pouvant s'avérer importantes par la suite. Bien entendu, le firewall ne règlera pas tous vos problèmes. Il n'est que la solution "produit". Des règles strictes de sécurité devront être instaurées et suivies par les employés.

L'analyse se base sur les critères suivants :

- Niveau de protection : Liste des attaques pouvant être contrée par le firewall

- Types d'authentification possibles : Différentes méthodes d'identifier l'usager

- Portabilité : Types de systèmes d'opération supportés par le firewall (NT, UNIX)

- Évolutivité : Capacité du produit et du fabricant à évoluer avec les besoins futurs

- Support : Nombre de compagnies pouvant faire le service après-vente du produit

- Interopérabilité entre les produits : Capacité d'intégration avec différents environnements

- Options de vpn : Différents standards de vpn admis

- Flexibilité : Adaptation aux politiques de sécurité de l'entreprise.

(2) ACTIVER / DÉSACTIVER

Le pare-feu doit être activé pour protéger l'ordinateur.

<clic g> sur

<clic g> sur

<clic g> sur le réseau

<clic g> sur  s’il n’est pas activé

s’il n’est pas activé

Il est peut être nécessaire de désactiver le pare-feu pour résoudre des problèmes de communication, mais penser à le réactiver après

Il est peut être nécessaire de désactiver le pare-feu pour résoudre des problèmes de communication, mais penser à le réactiver après

(3) AUTORISER UN PROGRAMME

Lors de leur installation, les programmes qui le nécessitent vont automatiquement se faire reconnaitre du pare-feu mais en cas de problème, cette manipulation peut être manuelle.

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur  pour indiquer le programme exécutable de l’application

pour indiquer le programme exécutable de l’application pour valider

pour valider

l’application s’affiche dans la liste

<clic g> sur  pour valider

pour valider

Il est aussi possible à ce niveau de désactiver les permissions d’une application en cliquant sur  de l’application

de l’application

Autoriser la calculatrice dans le pare-feu puis désactiver l’autorisation

Autoriser la calculatrice dans le pare-feu puis désactiver l’autorisation

(4) FONCTIONS AVANCÉES

Elles vont permettre un paramétrage plus pointu.

<clic g> sur

<clic g> sur

<clic g> sur

Certaines applications (contrôle à distance, jeu…) nécessitent l'ouverture d'un port spécifique pour communiquer. Il y a deux types de ports : UDP et TCP.

(a) PORTS UDP

udp (User Datagram Protocol) est un protocole du niveau de la couche transport, tout comme tcp. Contrairement à ce dernier, il travaille en mode non-connecté. Il assure la détection d'erreur, mais pas la reprise sur erreur. Les données transitant par udp peuvent donc être perdues. La grande qualité udp est sa simplicité. L'absence de mécanisme de connexion accélère l'échange des données. udp fonctionne de manière très satisfaisante et performante en réseau local, ces derniers étant très fiables et minimisant les risques d'erreurs.

| Port UDP entrée |

Service |

Description |

| 0 |

|

Utilisé pour la détection des sites lors de la navigation |

| 53 |

|

|

| 68 |

DHCP |

Utilisé pour une configuration automatique des adresses IP, normalement à fermer pour INTERNET, pas à l'intérieur du réseau |

(b) PORTS TCP

Le protocole tcp (transmission control protocol) est considéré comme le plus important des protocoles au niveau transport. Le protocole tcp est en mode connecté, contrairement au deuxième protocole disponible dans cette architecture qui s'appelle udp. Ce protocole a été développé pour assurer des communications fiables entre deux hôtes sur un même réseau physique, ou sur des réseaux différents.

| Port TCP |

Service |

Description |

| 0 |

|

Utilisé pour la détection de site, doit être ouvert sur toute la plage d'entrée |

| 20 |

Port de données FTP |

Transfert de fichiers des sites |

| 21 |

Port de contrôle FTP |

|

| 23 |

Telnet |

|

| 25 |

SMTP |

Courrier sortant |

| 53 |

Domain Name Server (DNS) |

|

| 80 |

World Wild Web |

Navigation sur Internet |

| 110 |

POP3 (Post Office Protocol) |

Courier entrant |

| 443 |

|

Navigation sur certains sites sécurisés |

| 8080 |

Proxy de skynet |

Le port peut varie d'un fournisseur à l'autre, doit être ouvert sur toute la plage d'adresse 0 à 255.255.255.255 |

| 22 |

SSH remote login protocole |

Utilisé dans certaines applications de connexion à distance |

| 53 |

Domain Name Server (DNS) |

Nécessaire pour détecter si l'adress IP correspond à une adresse valide, généralement fermé. Ce port est utilisé identiquement en UDP et IP. Il doit normalement être fermé en entrée sur le réseau interne. |

| 70 |

Gopher protocol |

|

| 119 |

|

Utilisé par les news |

| 143 |

Protocole de courrier sécurisé IMAP 3 |

|

| 220 |

Protocole de courrier sécurisé IMAP 4 |

|

| 1863 |

MSN Messenger |

Envoyer et recevoir les messages |

| 7000-7099 |

Logiciel bancaire ISABEL |

Suivant une adresse TCP/IP locale de départ et une adresse finale (le site). |

| 68 |

DHCP |

Utilisé pour une configuration automatique des adresses IP |

| 137 |

Netbios Name Service |

Permet le partage de fichiers et d'imprimantes et donc d'utiliser ce partage via INTERNET |

| 138 |

NetBios |

|

| 139 |

NetBios |

|

| 445 |

Netbios |

Fonctionnalité supplémentaire implantée à partir de Windows 2000 |

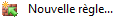

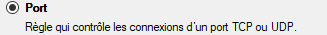

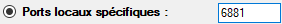

(c) OUVRIR UN PORT

L'ouverture du port va éviter que son flux soit bloqué par ce-dernier.

dans le volet de gauche

<clic g> sur

ce sont les flux qui entrent qui sont à surveiller

dans le volet de droite

<clic g> sur

activer

<clic g> sur

indiquer le type  et le n°

et le n°

<clic g> sur  puis activer

puis activer

<clic g> sur

indiquer le domaine d'application (privé, public…)

<clic g> sur  et nommer la règle

et nommer la règle

<clic g> sur

La règle concerne une étendue de port (ex : 6881-6885) séparés par un tiret ou une liste (6881,6969,6987) séparés par des virgules

La règle concerne une étendue de port (ex : 6881-6885) séparés par un tiret ou une liste (6881,6969,6987) séparés par des virgules

Supprimer le port si vous n'avez plus besoin de l'application qui l'utilisait ; n'oubliez pas que c'est un peu comme une porte qui permet de rentrer ou de sortir. Il est inutile de la laisser ouverte si ce n'est pas nécessaire

Supprimer le port si vous n'avez plus besoin de l'application qui l'utilisait ; n'oubliez pas que c'est un peu comme une porte qui permet de rentrer ou de sortir. Il est inutile de la laisser ouverte si ce n'est pas nécessaire

Ce port doit aussi être ouvert dans l'interface du routeur.

Ainsi que dans le pare-feu de ce routeur :

Ouvrir le port et créer la règle ci-avant : tcp 6881

Ouvrir le port et créer la règle ci-avant : tcp 6881

(d) PROPRIÉTÉS DE LA RÈGLE

Les propriétés de la règle créée peuvent être modifiées.

dans le volet de gauche, <clic g> sur la régle

elle s’affiche dans le volet droit

dans le volet de droite , <clic g> sur

effectuer la modification pour valider

pour valider

La modification peut concerner, le port, sa nature, les adresses ip associées, les utilisateurs associés

La modification peut concerner, le port, sa nature, les adresses ip associées, les utilisateurs associés

c) SPYWARES - MALWARES - ADWARES

Se méfier des programmes inconnus qui vous révèlent des virus ou spywares inexistants afin que vous installiez le produit en question sur votre machine ; c'est alors et malgré son nom tout à fait parlant l'application qu'il vous est proposé d'installer qui est le spyware

Se méfier des programmes inconnus qui vous révèlent des virus ou spywares inexistants afin que vous installiez le produit en question sur votre machine ; c'est alors et malgré son nom tout à fait parlant l'application qu'il vous est proposé d'installer qui est le spyware

d) SPAMS

Ce sont des messages publicitaires non désirés qui, comme les prospectus dans nos boites aux lettres réelles, viennent encombrer nos messageries ; ils sont très gênants notamment dans plusieurs cas de figure :

- Ils contiennent un virus (fréquent)

- Ils prennent l'identité d'un émetteur connu et envoient l'utilisateur vers un faux site imitant le site officiel de l'émetteur afin de lui soutirer des informations ou de l'argent

- Ils sont gros ou trop nombreux et prennent du temps à télécharger

- Ils ont trait à un sujet non souhaité (pornographie…)

e) VIRUS

L'antivirus est un outil indispensable sur le Net.

Il est proprement inconcevable d'aller sur le net ou de consulter une messagerie sans un antivirus à jour

Il est proprement inconcevable d'aller sur le net ou de consulter une messagerie sans un antivirus à jour

il existe deux types méthodes :

- procéder à partir d'une liste de virus connus avec leur description

- Reconnaitre un virus de par sa structure (méthode prédictive)

La plupart des antivirus combinent maintenant les 2 méthodes

La plupart des antivirus combinent maintenant les 2 méthodes

- Un programme vérifie tous les fichiers et processus qui rentrent ou s'activent dans l'ordinateur, les compare à une base d'informations et bloque les éléments suspects. ; ce programme, symbolisé par une icône dans la zone de notification, doit être actif en permanence.

- Un programme plus important, l'antivirus lui-même, va vérifier la mémoire vive de l'ordinateur et les mémoires de stockage ; là encore, il va comparer ce qu'il trouve à une base d'informations de "signatures". Il doit être lancé manuellement ou vous pouvez programmer une analyse régulièrement (toutes les semaines par exemple) ; c'est un complément du programme précédent.

- Une base d'informations sur l'ordinateur est quotidiennement mise à jour par Internet des nouvelles signatures de virus ; sans mise à jour régulière, l'efficacité de l'antivirus décroit de manière exponentielle.

- Des programmes annexes, spécifiques à chaque virus, sont mis à disposition par les éditeurs pour éradiquer des virus particulièrement malveillants qui auraient réussi à passer ou pour réparer les dommages causés par ces mêmes virus lorsque cela est possible.

(1) VIRUS SYSTÈME

Ils sont aussi appelés virus de boot et viennent infecter les fichiers situés sur la zone amorce du système, c'est-à-dire la première partie du disque lue par l'ordinateur. Il remplace le contenu de la zone d'amorçage par son propre code. Il est difficile de s'en débarrasser et cause le plus souvent un dysfonctionnement de la machine pouvant entraîner la perte de données. Les données ne sont pas, à priori, concernées.

(2) VIRUS PROGRAMME

Ils sont aussi appelés virus de fichiers et infectent les programmes. Le virus s'active dès que le fichier est lancé mais l'utilisateur ne s'aperçoit de rien car le programme fonctionne.

(3) CHEVAUX DE TROIE

Le cheval de Troie se niche à l'intérieur d'un programme ; il est actif dès le programme hôte utilisé ; une variante, la bombe logique attend un événement particulier pour s'exécuter (date, conditions précises…)

(4) VIRUS MACROS

Les virus macro sont des macro-commandes particulières qui se reproduisent d'elles-mêmes au sein des fichiers de données générés par des applications telles que Microsoft Word et Excel. La plupart des virus macro ont pour cibles les documents Word. Lorsqu'un fichier contenant une macro infectée est ouvert, le virus se copie automatiquement dans le modèle global de Word (le fichier NORMAL.DOT) grâce à des fonctions qui sont exécutées dès le chargement du document. Le virus peut alors infecter d'autres fichiers Word. Tous les documents ouverts ou créés après que le modèle global a été infecté se trouvent à leur tour infectés. Les virus macro, qui font alors partie du document même, se répandent dès qu'un utilisateur infecté transmet ses fichiers sur disquettes, par transfert ou dès qu'un fichier infecté se trouve joint à un message électronique.

(5) VIRUS DE SCRIPT

Ils utilisent les différents langages de script qui permettent de contrôler l'environnement du logiciel. Ils sont le plus souvent dans des langages répandus (vb script ou Java script). Ils se répliquent très vite grâce à Internet par l'intermédiaire des messageries électroniques.

(6) VERS

Contrairement aux virus, les vers (worms) n'ont pas besoin d'infecter un programme ou un support pour se reproduire. Ils se reproduisent seuls en utilisant les connexions réseau pour se propager. Ils utilisent très souvent les carnets d'adresses de l'ordinateur pour s'auto envoyer.

L'un des virus les plus courants actuellement est le "ransomware" qui chiffre tout le contenu de l'ordinateur, le rendant inutilisable. La victime doit payer une rançon (en cryptomonnaie donc impossible à pister) pour récupérer la clé de déchiffrage (qu'il ne récupère pas toujours)

L'un des virus les plus courants actuellement est le "ransomware" qui chiffre tout le contenu de l'ordinateur, le rendant inutilisable. La victime doit payer une rançon (en cryptomonnaie donc impossible à pister) pour récupérer la clé de déchiffrage (qu'il ne récupère pas toujours)

(7) LIMITER LES RISQUES

Un certain nombre de précautions limitent les possibilités d'infection.

- Installer un antivirus efficace

- Vérifier la mise à jour quotidienne des fichiers de définition de virus à partir du site internet de l'éditeur

- Programmer une analyse complète du système une fois par semaine.

- Créer dans vos carnets d'adresse un correspondant dont le nom commence par "zéro" et avec une adresse inventée ; la valeur "zéro" fera que ce correspondant sera le premier par lequel le virus s'auto-enverra et l'adresse fausse générera un message d'erreur.

f) CHIFFREMENT

Une facette importante de la sécurité est de s'assurer que les données stockées sur la machine restent privées.

(1) CHIFFREMENT BITLOCKER

Le chiffrement Bitlocker chiffre tous les fichiers et dossiers du disque. Ils sont alors illisibles pour tout utilisateur non autorisé. Pour qu'un disque puisse être chiffré de cette manière, il doit cependant posséder deux partitions ntfs.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

sélectionner le disque

<clic g> sur

saisir le mot de passe (8 caractères minimum)

choisir d'enregistrer la clé

L'enregistrer sur son compte Microsoft peut être une solution pérenne

Si l’ordinateur possède sur sa carte mère une puce de sécurité, il faut modifier la stratégie de démarrage en choisissant « Autoriser BitLocker sans TPM compatible. » et paramétrer :

Si l’ordinateur possède sur sa carte mère une puce de sécurité, il faut modifier la stratégie de démarrage en choisissant « Autoriser BitLocker sans TPM compatible. » et paramétrer :

<clic d>

Bitlocker utilise une clé de chiffrement pour crypter les fichiers BitLocker fonctionne grâce à une puce TPM (Trusted Platform Module) intégrée directement à la carte mère. Par défaut, la méthode de chiffrement AES 128 bits est utilisé.

Bitlocker utilise une clé de chiffrement pour crypter les fichiers BitLocker fonctionne grâce à une puce TPM (Trusted Platform Module) intégrée directement à la carte mère. Par défaut, la méthode de chiffrement AES 128 bits est utilisé.

Bien que ce chiffrement soit suffisant, on peut souhaiter chiffrer en 256 bits :

Recherchez “gpedit.msc” dans

Aller sur configuration ordinateur, modèles d’administration, chiffrement de lecteur BitLocker

Activer “Sélectionner la méthode et la puissance de chiffrement des lecteurs”

Sélectionner “AES 256 bits“ puis  pour valider

pour valider

(2) CHIFFREMENT TPM

Si l’ordinateur possède sur sa carte mère une puce de sécurité (obligatoire pour Windows 11), cette dernière va pouvoir être paramétrée directement.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

g) MICROSOFT DEFENDER APPLICATION GUARD

Cet outil, non installé par défaut, permet d’effectuer une navigation sécurisée à partir de Microsoft Edge dans un environnement isolé.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

<clic g> sur

<clic g> sur

4. EN CAS DE PROBLÈMES

En cas de problèmes, plusieurs méthodes permettent de s'en sortir ; elles sont à utiliser selon la gravité de la situation.

Vous avez aussi la possibilité, si votre machine fonctionne encore, de vous faire aider par un de vos contacts ; celui-ci peut prendre le contrôle de votre micro et éventuellement résoudre votre problème

Vous avez aussi la possibilité, si votre machine fonctionne encore, de vous faire aider par un de vos contacts ; celui-ci peut prendre le contrôle de votre micro et éventuellement résoudre votre problème

a) CONFIGURATION DU SYSTÈME

Elle permet notamment de gérer les programmes lancés au démarrage de Windows.

MENU DÉMARRER

MENU DÉMARRER

<clic g> sur

<clic g> sur l’outil

(1) MODE DE DÉMARRAGE

En cas de problèmes, il faut définir le mode de démarrage de Windows, notamment le mode "diagnostic" pour identifier un pilote "défectueux".

onglet

sélectionner le mode de démarrage

pour valider

pour valider

Afficher la configuration système

Afficher la configuration système

(2) GÉRER PLUSIEURS SYSTÈMES

Une machine peut recevoir plusieurs systèmes d'exploitation. L'idéal reste d'utiliser des outils externes pour gérer les configurations mais Windows 10 permet d'en gérer le démarrage.

onglet

sélectionner le système  pour valider

pour valider

des outils spécialisés comme easeus partition master sur http://fr.easeus.com/partition-manager/ sont aussi très pratiques

des outils spécialisés comme easeus partition master sur http://fr.easeus.com/partition-manager/ sont aussi très pratiques

Si vous avez un ordinateur puissant, préférer la création d’une machine virtuelle à partir de Windows en utilisant VMware Workstation sur https://www.vmware.com/fr/products/workstation-player.html (appartenant anciennement à oracle) qui fonctionne parfaitement, est très simple d’installation et d’utilisation, est gratuit et permet en plus de créer une puce tpm virtuelle.

Si vous avez un ordinateur puissant, préférer la création d’une machine virtuelle à partir de Windows en utilisant VMware Workstation sur https://www.vmware.com/fr/products/workstation-player.html (appartenant anciennement à oracle) qui fonctionne parfaitement, est très simple d’installation et d’utilisation, est gratuit et permet en plus de créer une puce tpm virtuelle.

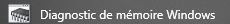

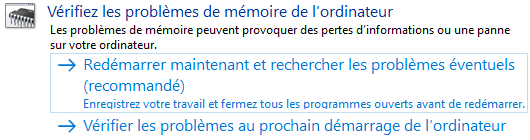

b) DIAGNOSTIC MÉMOIRE

Ce diagnostic permet de vérifier si des problèmes de fonctionnement sont dus à un mauvais fonctionnement de la mémoire vive, auquel cas il faudra changer les barrettes défectueuses.

MENU DÉMARRER

MENU DÉMARRER

<clic g> sur

<clic g> sur l’outil

le diagnostic s'effectue au redémarrage

Effectuer un diagnostic mémoire de votre ordinateur

Effectuer un diagnostic mémoire de votre ordinateur

c) GESTIONNAIRE DES TÂCHES

Le gestionnaire des tâches permet de gérer l'activité en cours du pc.

MENU DÉMARRER

MENU DÉMARRER

<clic d>

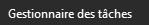

<ctrl><alt><suppr>

choisir gestionnaire de tâches

(1) FERMER UNE APPLICATION

La plupart du temps, si une application n'arrive plus à fonctionner normalement, elle s'arrête, redémarre automatiquement, affiche les dernières données sauvegardées et propose d'envoyer un rapport d'erreur à Microsoft. Si une application pose un problème : elle ne répond plus, fonctionne hiératiquement ou bien encore, si les commandes sont d'une lenteur extrême, il faut la fermer manuellement.

dans l'onglet  et la catégorie

et la catégorie

sélectionner la tâche

<clic g> sur  en bas du gestionnaire des tâches

en bas du gestionnaire des tâches

ou <clic d>

<clic> sur  pour fermer le gestionnaire des tâches

pour fermer le gestionnaire des tâches

Si possible, effectuer un enregistrement des données du logiciel à fermer ou un copier/coller de la totalité des données dans le presse-papiers puis les récupérer à partir du presse-papiers

Si possible, effectuer un enregistrement des données du logiciel à fermer ou un copier/coller de la totalité des données dans le presse-papiers puis les récupérer à partir du presse-papiers

Les applications Microsoft sont sécurisées ; les données sont sauvegardées automatiquement indépendamment de l'utilisateur si bien qu'en cas de "plantage" de l'application, cette dernière est capable de redémarrer aussitôt et de vous proposer les dernières données sauvegardées ; il ne reste plus qu'à choisir la meilleure version des fichiers récupérés et à l'enregistrer

Les applications Microsoft sont sécurisées ; les données sont sauvegardées automatiquement indépendamment de l'utilisateur si bien qu'en cas de "plantage" de l'application, cette dernière est capable de redémarrer aussitôt et de vous proposer les dernières données sauvegardées ; il ne reste plus qu'à choisir la meilleure version des fichiers récupérés et à l'enregistrer

Si l'ordinateur est bloqué et ne répond plus du tout, même aux commandes précédentes, il ne reste qu'à le fermer manuellement en appuyant plusieurs secondes sur la touche de démarrage en façade du boitier de l'ordinateur puis à le redémarrer

Si l'ordinateur est bloqué et ne répond plus du tout, même aux commandes précédentes, il ne reste qu'à le fermer manuellement en appuyant plusieurs secondes sur la touche de démarrage en façade du boitier de l'ordinateur puis à le redémarrer

Ouvrir la calculatrice

Ouvrir la calculatrice

La fermer avec le gestionnaire de tâches

(2) CONTRÔLER LES SERVICES

Les services Windows sont des programmes (appartenant le plus souvent au système) remplissant une fonction spécifique. Il peut arriver de devoir arrêter ou démarrer un service manuellement.

dans l'onglet

sélectionner le service

<clic d> sur  ou

ou  ou

ou

<clic> sur  pour fermer le gestionnaire des tâches

pour fermer le gestionnaire des tâches

donne accès au détail des services

donne accès au détail des services

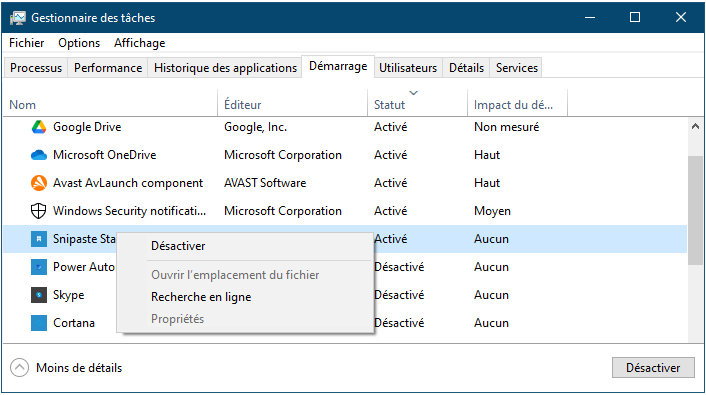

(3) PROGRAMMES AU DÉMARRAGE

Un certain nombre de programmes sont lancés automatiquement au démarrage de Windows, que ce soit afin de vérifier une éventuelle mise à jour de ce programme ou de prélancer des exécutables afin de minimiser le temps de démarrage du programme même. Ceci ralentit le démarrage de Windows. Il peut alors être nécessaire d'aller vérifier ces options de démarrage.

Pour gérer les programmes au démarrage

dans l'onglet

sélectionner le programme

<clic g> sur

<clic> sur  pour fermer le gestionnaire des tâches

pour fermer le gestionnaire des tâches

Afficher les tâches au démarrage et désactiver celles qui sont trop lourdes

Afficher les tâches au démarrage et désactiver celles qui sont trop lourdes

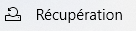

d) REDÉMARRER ET RÉPARER

Plusieurs options de réparation sont disponibles.

PARAMÈTRES

PARAMÈTRES

<clic g> sur

<clic g> sur

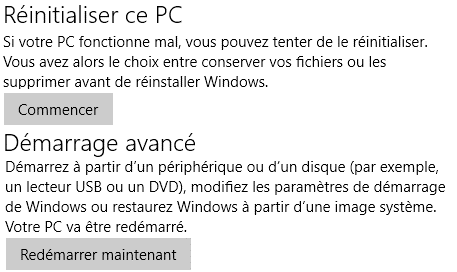

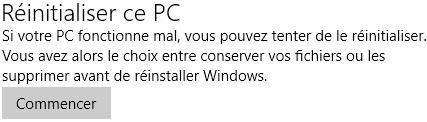

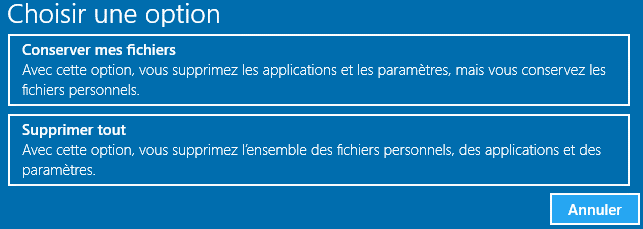

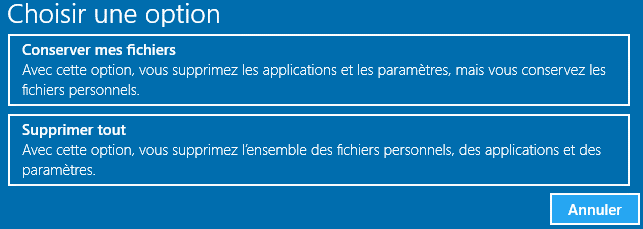

(1) RÉINITIALISATION

Elle va permettre de réparer Windows en conservant les fichiers de données ou non.

<clic g> sur

<clic g> sur

suivre les instructions

Certaines applications, notamment celle ne venant pas du Windows Store ne seront pas réinstallées

Certaines applications, notamment celle ne venant pas du Windows Store ne seront pas réinstallées

(2) REDÉMARRAGE AVANCÉ

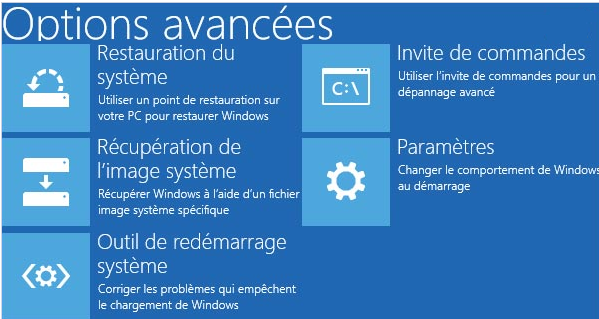

C'est l'équivalent amélioré du mode sans échec des versions précédentes.

<clic g> sur

<maj> et <f8> enfoncé au démarrage

deux options

- Réinitialiser le pc

C'est la même option que celle de la récupération de Windows, soit

- Options avancées

Celles-ci doivent permettre de faire repartir la machine.

à utiliser dans cet ordre

- Paramètres

Cette option permet de redéfinir les paramètres de démarrage et de neutraliser l'application cause des problèmes

- Outil de redémarrage système

Il va rechercher ce qui empêche le système de fonctionner et, si possible, le corriger - Restauration du système

Si le système est planté, cette option permet de récupérer un point de restauration fonctionnel et de faire redémarrer l'ordinateur - Récupération de l'image système

C'est une image complète du système d'exploitation qui est ici restaurée à la place de l'actuelle. - Invite de commande

Elle permet d'accéder au système ne mode non graphique

Toujours se poser la question : Qu'est-ce qu'il y eu de particulier sur l'ordinateur entre "avant" lorsqu'il marchait bien et "maintenant" ou il ne marche plus ?

Toujours se poser la question : Qu'est-ce qu'il y eu de particulier sur l'ordinateur entre "avant" lorsqu'il marchait bien et "maintenant" ou il ne marche plus ?

Le problème à l'origine du plantage n'est pas toujours difficile à identifier ; si l'ordinateur fonctionnait et qu' il ne marche plus, il y a eu un événement entre les deux à l'origine de la panne.

cet événement est généralement :

- L'installation d'une nouvelle application, d'un nouveau jeu, d'un nouveau widget

Désinstaller l'application, le jeu, le widget

- La mise à jour d'un pilote de périphérique

Revenir au pilote précédent

- L'installation d'un nouveau périphérique

(lecteur dvd, carte, périphérique usb divers)

Mettre à jour le pilote ou désactiver, désinstaller ou enlever physiquement le périphérique

- L'attaque d'un virus ou d'un freeware/spyware particulièrement néfaste

Analyser l'ordinateur avec un logiciel antivirus à jour et un antispyware ; éventuellement, rebooter l'ordinateur sur l'antivirus pour analyser la machine avant le redémarrage de Windows :

- Une mise à jour de Windows non supportée par la machine

Désinstaller la dernière mise à jour et désactiver les mises à jour automatiques

- Une défaillance matérielle

Réparer ou faire réparer l'ordinateur puis réinstaller éventuellement le système complet (à partir d'un disque de récupération si disponible)

e) RÉPARER LE RÉSEAU (rappel)

Les caractéristiques du réseau peuvent être affichées et si un problème se pose, un utilitaire permet de les diagnostiquer et de les résoudre.

<clic g> sur

NOTIFICATIONS

NOTIFICATIONS

<clic d> sur  ou

ou

<clic g> sur

Lors de la réparation, Windows vide la mémoire tampon, désactive la carte réseau, la réactive et affecte de nouvelles adresses

Lors de la réparation, Windows vide la mémoire tampon, désactive la carte réseau, la réactive et affecte de nouvelles adresses

La plupart des problèmes réseau sont générés par un câble défectueux / mal branché ou une adresse ip erronée : Redémarrer service client dhcp puis redémarrer service client dns

La plupart des problèmes réseau sont générés par un câble défectueux / mal branché ou une adresse ip erronée : Redémarrer service client dhcp puis redémarrer service client dns

En ligne de commande administrateur :

ipconfig / release

ipconfig / renew

netsh windsock reset

V. POWERSHELL ISE

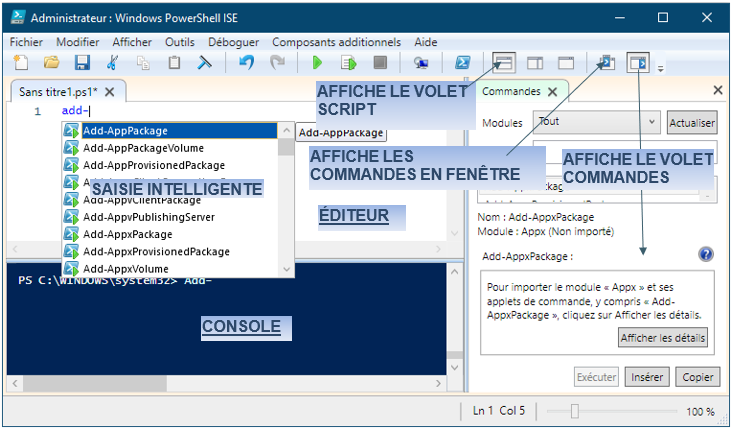

Windows powershell Ise est une interface de commande en ligne plus élaborée que la classique ligne de commande mais aussi que le powershell standard qui a lui peu évolué. En cas de problèmes, vous serez amené à faire une recherche sur internet et probablement à saisir quelques linges de commandes pour le résoudre. powershell Ise, simplement en vous permettant de faire un copier/coller des commandes facilitera l'opération. Ce n'est ici qu'un avant-goût des possibilités de powershell Ise pour vous donner envie d'aller plus loin.