C. Les outils de sécurité

Windows Huit est un système très sécurisé ; cela ne veut pas dire qu'il est invulnérable mais simplement que s'il est paramétré et mis à jour correctement, il est normalement à l'abri des attaques ou des risques connus.

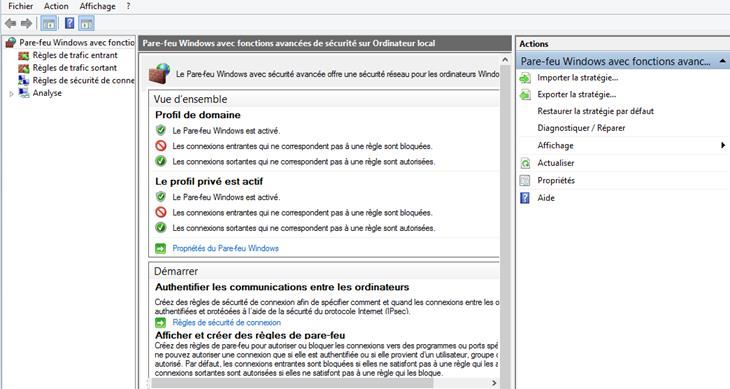

1 PARE-FEU

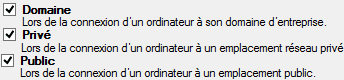

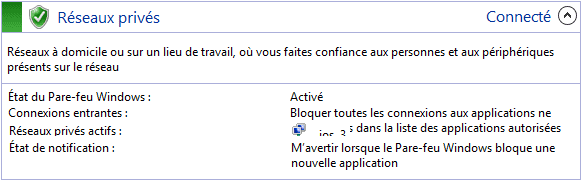

Le pare feu surveille les accès entrant et sortant de l'ordinateur. Il vous alerte lorsqu'un programme suspect tente d'accéder à la machine ou d'en sortir.

|

|

<clic g> sur l'état du pare-feu est indiqué pour chaque type de réseau |

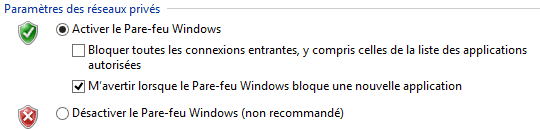

a) ACTIVER / DÉSACTIVER

Le pare-feu doit être activé pour protéger l'ordinateur.

|

|

|

|

|

Il est souvent nécessaire de désactiver le pare-feu pour résoudre des problèmes de communication, mais penser à le réactiver après |

b) AUTORISER UN PROGRAMME

Lors de leur installation, les programmes qui le nécessitent vont automatiquement se faire reconnaitre du pare-feu mais en cas de problème, cette manipulation peut être manuelle.

|

|

|

c) FONCTIONS AVANCÉES

Elles vont permettre un paramétrage plus pointu.

|

|

|

Certaines applications (contrôle à distance, jeu…) nécessitent l'ouverture d'un port spécifique pour communiquer. Il y a deux types de ports : UDP et TCP.

(1) PORTS UDP

udp (User Datagram Protocol) est un protocole du niveau de la couche transport, tout comme tcp. Contrairement à ce dernier, il travaille en mode non-connecté. Il assure la détection d'erreur, mais pas la reprise sur erreur. Les données transitant par udp peuvent donc être perdues. La grande qualité udp est sa simplicité. L'absence de mécanisme de connexion accélère l'échange des données. udp fonctionne de manière très satisfaisante et performante en réseau local, ces derniers étant très fiables et minimisant les risques d'erreurs.

|

Port UDP entrée |

Service |

Description |

|

0 |

|

Utilisé pour la détection des sites lors de la navigation |

|

53 |

|

|

|

68 |

Utilisé pour une configuration automatique des adresses IP, normalement à fermer pour INTERNET, pas à l'intérieur du réseau |

(2) PORTS TCP

Le protocole tcp (transmission control protocol) est considéré comme le plus important des protocoles au niveau transport. Le protocole tcp est en mode connecté, contrairement au deuxième protocole disponible dans cette architecture qui s'appelle udp. Ce protocole a été développé pour assurer des communications fiables entre deux hôtes sur un même réseau physique, ou sur des réseaux différents.

|

Port TCP |

Service |

Description |

|

0 |

|

utilisé pour la détection de site, doit être ouvert sur toute la plage d'entrée |

|

20 |

Port de données FTP |

Transfert de fichiers des sites |

|

21 |

Port de contrôle FTP |

|

|

23 |

Telnet |

|

|

25 |

SMTP |

Courrier sortant |

|

53 |

Domain Name Server (DNS) |

|

|

80 |

World Wild Web |

navigation sur Internet |

|

110 |

POP3 (Post Office Protocol) |

Courier entrant |

|

443 |

|

Navigation sur certains sites sécurisés |

|

8080 |

Proxy de skynet |

le port peut varie d'un fournisseur à l'autre, doit être ouvert sur toute la plage d'adresse 0 à 255.255.255.255 |

|

22 |

SSH remote login protocole |

utilisé dans certaines applications de connexion à distance |

|

53 |

Domain Name Server (DNS) |

Nécessaire pour détecter si l'adress IP correspond à une adresse valide, généralement fermé. Ce port est utilisé identiquement en UDP et IP. Il doit normalement être fermé en entrée sur le réseau interne. |

|

70 |

Gopher protocol |

|

|

119 |

|

utilisé par les news |

|

143 |

protocole de courrier sécurisé IMAP 3 |

|

|

220 |

protocole de courrier sécurisé IMAP 4 |

|

|

1863 |

MSN Messenger |

Envoyer et recevoir les messages |

|

7000-7099 |

logiciel bancaire ISABEL |

suivant une adresse TCP/IP locale de départ et une adresse finale (le site). |

|

68 |

DHCP |

Utilisé pour une configuration automatique des adresses IP |

|

137 |

Netbios Name Service |

Permet le partage de fichiers et d'imprimantes et donc d'utiliser ce partage via INTERNET |

|

138 |

NetBios |

|

|

139 |

NetBios |

|

|

445 |

Netbios |

Fonctionnalité supplémentaire implantée à partir de Windows 2000 (hors millenium) |

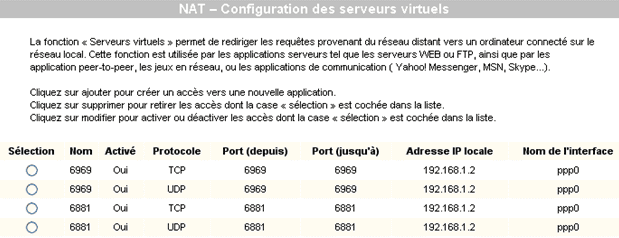

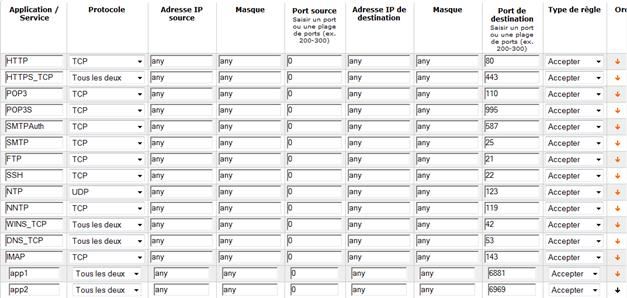

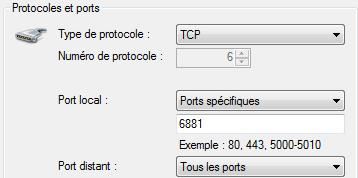

(3) OUVRIR UN PORT

L'ouverture du port dans le pare-feu va éviter que son flux soit bloqué par ce-dernier.

|

|

|

|

|

La règle peut concerner une étendue de port (ex : 6881-6885) séparés par un tiret ou une liste (6881,6969,6987) séparés par des virgules |

|

|

Penser à supprimer le port si vous n'avez plus besoin de l'application qui l'utilisait ; n'oubliez pas que c'est un peu comme une porte qui permet de rentrer ou de sortir. Il est inutile de la laisser ouverte si ce n'est pas nécessaire |

Ce port doit aussi être ouvert dans l'interface du routeur.

Ainsi que dans le pare-feu de ce routeur :

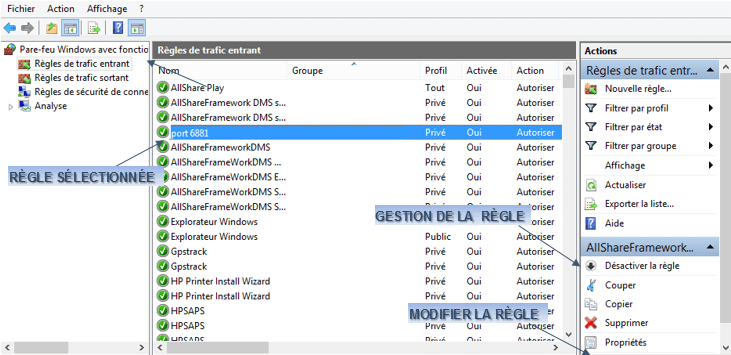

(4) PROPRIÉTÉS DE LA RÈGLE

Les propriétés de la règle créée peuvent être modifiées.

|

|

|

|

|

La modification peut concerner, le port, sa nature, les adresses ip associées, les utilisateurs associés |

2 WINDOWS DEFENDER

Windows Defender protège l'ordinateur contre les logiciels malveillants de type "freeware" et "spyware" ; ces programmes ne sont pas tout à fait des virus mais pas loin. Selon leur type, ils vont se contenter de rechercher sur votre ordinateur toutes les informations vous concernant et les envoyer dans des bases de données qui serviront à envoyer des spams (pourriels) ou à faire du phishing (hameçonnage) ou bien ils provoqueront des malfonctionnements incompréhensibles de l'ordinateur.

![]() Un spam ou pourriel est juste un mail commercial non sollicité ; cependant, si un logiciel malveillant récupère votre adresse Email sur votre ordinateur, c'est plus de 50 par jour que vous pouvez recevoir et pire, les adresses figurant dans votre carnet vont aussi en recevoir et avec comme provenance possible, votre propre adresse Email

Un spam ou pourriel est juste un mail commercial non sollicité ; cependant, si un logiciel malveillant récupère votre adresse Email sur votre ordinateur, c'est plus de 50 par jour que vous pouvez recevoir et pire, les adresses figurant dans votre carnet vont aussi en recevoir et avec comme provenance possible, votre propre adresse Email

![]() Le phishing ou hameçonnage consiste à envoyer un mail en se faisant passer pour une institution afin de récupérer vos informations bancaires, de carte bleue ou de compte paypal (paiement en ligne du site amazon)… sur un site ayant toutes les apparences du site original mais qui est un faux.

Le phishing ou hameçonnage consiste à envoyer un mail en se faisant passer pour une institution afin de récupérer vos informations bancaires, de carte bleue ou de compte paypal (paiement en ligne du site amazon)… sur un site ayant toutes les apparences du site original mais qui est un faux.

|

|

<clic g> sur l'état du pare-feu est indiqué pour chaque type de réseau |

|

|

Pour éviter le phishing, n'allez jamais sur un site Web sensible (banque, ccp, assurances…) à partir d'un mail reçu mais toujours à partir du navigateur internet en saisissant l'adresse ou en l'appelant à partir des favoris |

|

|

Selon les configurations, il se peut que l'antivirus installé ait pris le relais de Windows Défender pour protéger le système |

a) LANCER UNE ANALYSE

En cas de doute sur le comportement de l'ordinateur, il ne faut pas hésiter à lancer une analyse manuelle.

|

|

|

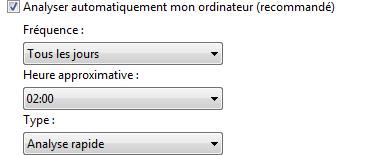

b) MODIFIER LES PARAMÈTRES

Windows Defender est déjà paramétré pour faire régulièrement des analyses de l'ordinateur ; ces paramètres peuvent être modifiés.

|

|

|

3 ANTIVIRUS

Un antivirus protège l'ordinateur contre les virus. Un virus est un programme malveillant dont l'objectif est de causer à différents niveaux, le plus de dommages possibles aux données, aux applications et à l'ordinateur lui-même.

L'antivirus fonctionne selon les principes suivants :

![]() Un programme vérifie tous les fichiers et processus qui rentrent ou s'activent dans l'ordinateur, les compare à une base d'informations et bloque les éléments suspects. ; ce programme, symbolisé par une icône dans la zone de notification, doit être actif en permanence.

Un programme vérifie tous les fichiers et processus qui rentrent ou s'activent dans l'ordinateur, les compare à une base d'informations et bloque les éléments suspects. ; ce programme, symbolisé par une icône dans la zone de notification, doit être actif en permanence.

![]() Un programme plus important, l'antivirus lui-même, va vérifier la mémoire vive de l'ordinateur et les mémoires de stockage ; là encore, il va comparer ce qu'il trouve à une base d'informations de "signatures". Il doit être lancé manuellement ou vous pouvez programmer une analyse régulièrement (toutes les semaines par exemple) ; c'est un complément du programme précédent.

Un programme plus important, l'antivirus lui-même, va vérifier la mémoire vive de l'ordinateur et les mémoires de stockage ; là encore, il va comparer ce qu'il trouve à une base d'informations de "signatures". Il doit être lancé manuellement ou vous pouvez programmer une analyse régulièrement (toutes les semaines par exemple) ; c'est un complément du programme précédent.

![]() Une base d'informations sur l'ordinateur est quotidiennement mise à jour par Internet des nouvelles signatures de virus ; sans mise à jour régulière, l'efficacité de l'antivirus décroit de manière exponentielle.

Une base d'informations sur l'ordinateur est quotidiennement mise à jour par Internet des nouvelles signatures de virus ; sans mise à jour régulière, l'efficacité de l'antivirus décroit de manière exponentielle.

![]() Des programmes annexes, spécifiques à chaque virus, sont mis à disposition par les éditeurs pour éradiquer des virus particulièrement malveillants qui auraient réussi à passer ou pour réparer les dommages causés par ces mêmes virus lorsque cela est possible.

Des programmes annexes, spécifiques à chaque virus, sont mis à disposition par les éditeurs pour éradiquer des virus particulièrement malveillants qui auraient réussi à passer ou pour réparer les dommages causés par ces mêmes virus lorsque cela est possible.

|

|

Un antivirus est indispensable ; aller sur internet sans antivirus pour protéger l'ordinateur, c'est s'exposer à des problèmes de fonctionnement graves, des pertes de données et probablement l'arrêt complet de la machine dans un délai très court |

|

|

Certains antivirus fonctionnent sur le mode prédictif ; ils analysent le comportement des processus pour voir si celui-ci est de type viral ou non ; ce type d'antivirus nécessite un paramétrage très fin |

4 CHIFFREMENT

Une facette importante de la sécurité est de s'assurer que les données stockées sur la machine restent privées.

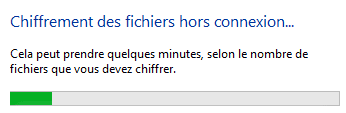

a) CHIFFREMENT DES DOSSIERS HORS CONNEXION

Le principe de la mise à disposition de manière transparente des fichiers stockés sur le réseau, même lorsque le réseau n'est pas connecté repose sur une copie de ces mêmes fichiers dans un dossier spécifique géré et synchronisé par Windows Huit. Cependant, cette copie des fichiers est vulnérable, à moins de décider de chiffrer ces derniers pour empêcher leur ouverture par une personne non autorisée. Ce chiffrement est complètement transparent pour l'utilisateur.

|

|

<clic g> sur |

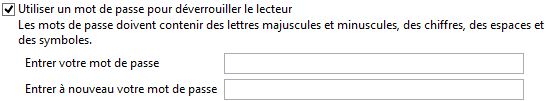

b) CHIFFREMENT BITLOCKER

Le chiffrement Bitlocker chiffre tous les fichiers et dossiers du disque. Ils sont alors illisibles pour tout utilisateur non autorisé. Pour qu'un disque puisse être chiffré de cette manière, il doit cependant posséder deux partitions ntfs.

|

|

<clic g> sur |

|

|

Bitlocker utilise une clé de chiffrement pour crypter les fichiers ; il stocke cette clé sur un module de plateforme sécurisée si votre ordinateur est équipé de la version 1.2 ou supérieure ou sur une clé usb autrement |

|

|

Si votre disque ne dispose pas des deux partitions ntfs nécessaires, Windows Huit propose de les créer |

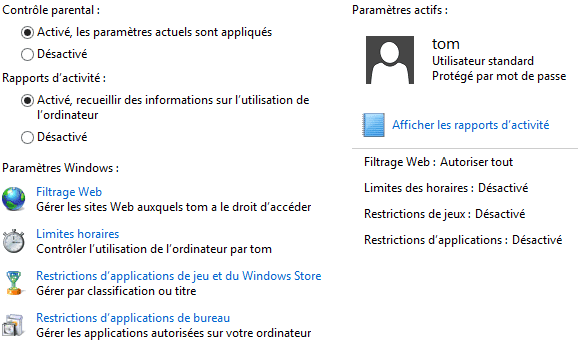

5 CONTRÔLE PARENTAL

Le contrôle parental est indispensable si des enfants utilisent l'ordinateur.

a) LE COMPTE ENFANT

C'est pourquoi, il est automatiquement activé dès la création d'un compte "enfant".

|

|

<clic g> sur <clic g> sur |

|

barre des charmes <clic g> sur |

|

|

<clic g> sur |

||

![]()

|

|

Si l'ordinateur appartient à un réseau d'entreprise, le contrôle parental n'est pas activé – il faut alors modifier le type de réseau dans |

b) L'ACCÈS EN LIGNE

La gestion du contrôle parental peut s'effectuer en ligne et donc être consultée ou modifiée de n'importe où.

|

|

|

|

|

Pour retrouver la possibilité de paramétrer localement le contrôle parental, il faut cliquer sur |

c) LES PARAMÈTRES DE CONTRÔLE

Les caractéristiques du contrôle peuvent être personnalisées

|

|

<clic g> sur le compte enfant |

|

Ils concernent aussi bien l'accès aux sites web que le contrôle des contacts. Il inclut des demandes d'autorisation formelles.

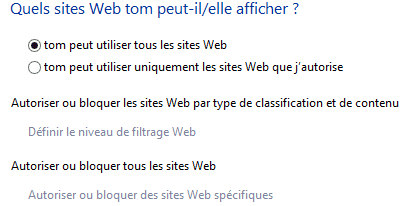

d) FILTRE D'ACCÈS AU WEB

Ce filtre surveille et gère l'accès sur Internet.

|

|

|

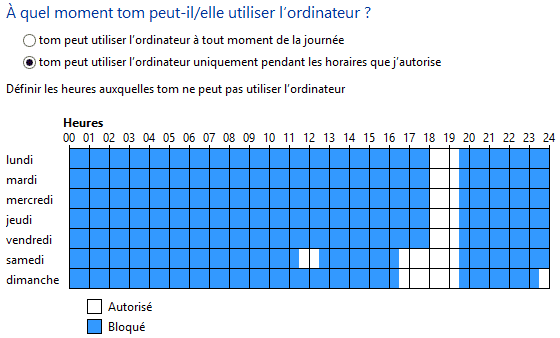

e) LIMITATIONS HORAIRES

Il peut être intéressant, dans certains cas, de s'assurer que l'ordinateur ne pourra être utilisé que pendant des périodes de temps bien déterminées.

|

|

|

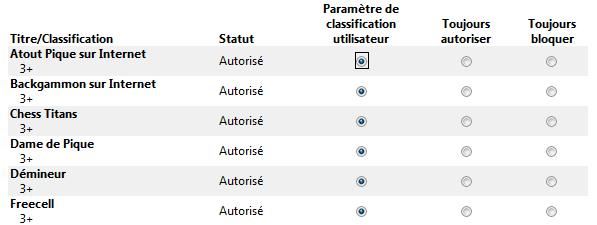

f) JEUX

Les jeux sont déjà catalogués en fonction de la tranche d'âge des utilisateurs. Il suffit alors d'autoriser ou de refuser les jeux d'une tranche d'âge donnée.

|

|

|

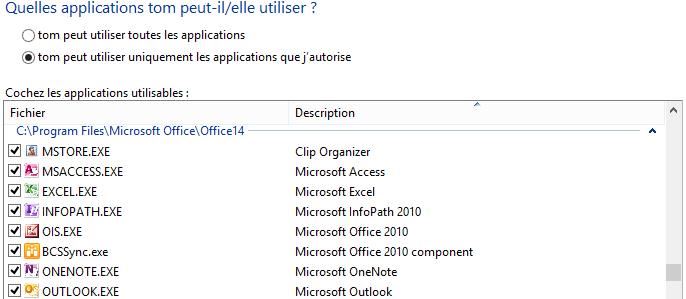

g) PROGRAMMES

Comme pour les jeux, des permissions peuvent être gérées pour chacun des programmes installés.

|

|

|

6 SMARTSCREEN

Smartscreen a en charge de cataloguer et vérifier les programmes téléchargés à partir d'internet, à la différence de ceux téléchargés à partir de la boutique Microsoft qui sont gérés différemment. C'est à la fois un outil de sécurité pour l'utilisateur et d'information pour Microsoft. Smartscreen est par défaut activé mais il est possible de le désactiver.

|

|

<clic g> sur |

Penser à désactiver aussi les messages du centre de maintenance concernant smatscreen

|

|

<clic g> sur |